Explora en detalle cómo identificar, proteger y minimizar amenazas y vulnerabilidades para mantener la seguridad informática. Las amenazas y vulnerabilidades informáticas son peligros o debilidades que pueden comprometer la seguridad y el correcto funcionamiento de los sistemas informáticos.

Las amenazas y vulnerabilidades informáticas son una preocupación cada vez mayor en el mundo digital actual. Desde virus informáticos hasta ataques de phishing, los peligros acechan en cada rincón de Internet. En este artículo, exploraremos en detalle cómo identificar, protegerse y minimizar estas amenazas para mantener sus sistemas seguros.

- Amenazas : Son situaciones o acciones que pueden dañar, robar o alterar la información almacenada en un equipo. Entre ellas se encuentran virus, malware, spyware, phishing, ataques de hackers, entre otros.

- Vulnerabilidades : Son debilidades en el software, hardware o configuración de un sistema que pueden ser explotadas por amenazas para comprometer la seguridad. Estas vulnerabilidades pueden surgir por errores de programación, falta de actualizaciones de seguridad, configuraciones inseguras, entre otros.

Importancia de protegerse contra amenazas y vulnerabilidades

La protección contra amenazas y vulnerabilidades es crucial porque:

- Proteja su información personal y confidencial, como contraseñas, datos bancarios, correos electrónicos, etc.

- Prevenir el robo de identidad y el fraude financiero.

- Mantiene su computadora funcionando correctamente y evita la pérdida de datos.

- Preserve la privacidad y seguridad de su actividad en línea.

- Proteja su computadora para que no sea utilizada para realizar actividades maliciosas sin su conocimiento.

Introducción a la seguridad

Su PC está bajo asedio. A través de su PC, personas malintencionadas pueden obtener información valiosa sobre usted y sus hábitos. Pueden robar sus archivos. Pueden ejecutar programas que registran sus pulsaciones de teclas para obtener nombres de cuenta y contraseñas, información de tarjetas de crédito y más.

Pueden ejecutar software que consume gran parte del tiempo de procesamiento de su computadora y utilizarlo para enviar spam o robar a otros. La amenaza es real e inmediata. Peor aún, es posible que estén haciendo estas cosas a sus clientes en este momento. Debe proteger su computadora y las computadoras de sus usuarios de estos ataques.

Pero, ¿qué significa seguridad informática? ¿Es un programa antimalware? ¿Son contraseñas largas y complejas? Claro, es ambas cosas, pero ¿qué pasa con el hecho de que tu computadora portátil puede ser robada fácilmente o que una ventilación inadecuada puede hacer que los discos duros y otros componentes se estropeen?

La protección de los equipos informáticos requiere una estrategia sólida y tácticas adecuadas. Por razones estratégicas, es necesario comprender la amenaza que supone el acceso no autorizado a un único equipo, así como las principales amenazas que se plantean a los equipos conectados en red.

Parte del panorama general es saber qué políticas, software y hardware implementar para detener esas amenazas. Desde una perspectiva táctica en las trincheras, es necesario dominar los detalles para saber cómo implementar y mantener las herramientas adecuadas. No solo es necesario instalar programas antimalware en las computadoras de los usuarios, por ejemplo, sino que también es necesario actualizar esos programas periódicamente para mantenerse al día con el aluvión constante de nuevo malware.

Seguridad, amenazas y vulnerabilidades

Las amenazas a sus datos y su PC pueden provenir de dos fuentes: accidentes y personas malintencionadas. En su equipo pueden surgir problemas de todo tipo, desde usuarios que obtienen acceso a carpetas que no deberían ver hasta virus que atacan y eliminan carpetas. Los archivos pueden eliminarse, cambiarse de nombre o simplemente perderse. Los discos duros pueden fallar y los discos ópticos pueden rayarse y volverse ilegibles. Los accidentes ocurren e incluso las personas bien intencionadas pueden cometer errores.

Las amenazas necesitan alguna forma de acceder a una red o instalación, ya sea accidental o maliciosa, interna o externa, y ahí es donde entran en juego las vulnerabilidades. Una vulnerabilidad es un punto débil en sus defensas que permite que una amenaza cause daños.

Las vulnerabilidades pueden existir en la seguridad física o en las redes de una organización. Comprender los diferentes tipos de vulnerabilidades y las amenazas que intentarán aprovecharlas es fundamental para proteger los datos, la reputación y la seguridad de su organización. Las amenazas aprovechan las vulnerabilidades para causar daños.

Amenazas a la seguridad

Lamentablemente, muchas personas tienen la intención de hacerte daño. Si combinas esa intención con un talento para las computadoras, tendrás una combinación peligrosa. Veamos algunos de esos riesgos:

Entidades maliciosas

En algunos casos, la amenaza en cuestión es una persona, también conocida como un actor malicioso. Ya sea un actor malicioso externo, como un hacker, o un actor malicioso interno, como un empleado descontento, los actores maliciosos necesitan alguna forma de utilizar las vulnerabilidades en su beneficio.

Un actor de amenazas identifica una o más vulnerabilidades en una red o sistema de seguridad física, utiliza una combinación de ataques para explotar la vulnerabilidad o vulnerabilidades y procede a llevar a cabo sus planes nefastos. Muy rara vez un actor malicioso utilizará solo un método. Por ejemplo, un actor malicioso que ataca desde fuera de la organización puede emplear una estafa de phishing ().

Zero day atack

Un ataque de día cero es un ataque a una vulnerabilidad que los desarrolladores de software aún no conocían. Recibe su nombre porque el desarrollador del software defectuoso no ha tenido días para solucionar la vulnerabilidad.

Suplantación de identidad (phishing)

Los ataques de phishing son correos electrónicos, mensajes de texto, llamadas telefónicas o sitios web fraudulentos diseñados para engañar a los usuarios para que descarguen malware, compartan información confidencial o datos personales (por ejemplo, números de seguro social, tarjetas de crédito, cuentas bancarias o credenciales de inicio de sesión) u otras acciones que los expongan a ellos o a sus organizaciones al ciberdelito.

Los ataques de phishing exitosos con frecuencia conducen al robo de identidad, fraudes con tarjetas de crédito, ataques de ransomware, violaciones de datos y grandes pérdidas financieras para personas y empresas.

El phishing es la práctica de engañar, presionar o manipular a las personas para que envíen información o activos a las personas equivocadas.

Generalmente, el phishing no es tanto una amenaza como una herramienta para llevar a cabo amenazas, por ejemplo, si usa mi dirección de correo electrónico para hacerse pasar por mí y pide a mis empleados que envíen sus nombres de usuario y contraseñas para iniciar sesión en la red.

Path Attack

En un ataque de ruta, un atacante explota las comunicaciones entre dos sistemas, intercepta de forma encubierta el tráfico que se cree que se produce únicamente entre esos sistemas, lee o, en algunos casos, incluso modifica los datos y luego los envía. Un ataque de ruta clásico sería el que se llevaría a cabo utilizando un software especial en una red inalámbrica para hacer que todos los clientes piensen que su computadora portátil es un punto de acceso inalámbrico. A continuación, podría escuchar esa red inalámbrica, recopilar todas las conversaciones y obtener acceso a contraseñas, claves compartidas u otra información confidencial.

Session Hijacking

De forma similar a los ataques en ruta, el secuestro de sesión intenta interceptar una sesión de computadora válida para obtener información de autenticación. A diferencia de los ataques en ruta, el secuestro de sesión solo intenta obtener información de autenticación, no necesariamente espiar como en un ataque en ruta.

Brute Force Attack

La fuerza bruta es un método utilizado por los actores de amenazas en el que adivinan muchos o todos los valores posibles de algunos datos. La mayoría de las veces, el término fuerza bruta se refiere a un intento de descifrar una contraseña, pero el concepto también se aplica a otros ataques. Se puede buscar por fuerza bruta puertos abiertos, identificadores de red, nombres de usuario, etc. Prácticamente cualquier intento de adivinar el contenido de algún tipo de campo de datos que no sea obvio (u oculto) se considera un ataque de fuerza bruta.

Existen otras dos herramientas que los atacantes utilizan para obtener contraseñas por fuerza bruta: diccionarios y tablas de arco iris. Un ataque de diccionario es una forma de ataque de fuerza bruta que básicamente adivina cada palabra de un diccionario. Un diccionario utilizado para atacar contraseñas podría contener todas las contraseñas filtradas en línea.

Una forma terrible de autenticar a los usuarios es guardar una copia de su contraseña en una base de datos y verificarla cada vez que inician sesión. A los piratas informáticos les encanta robar estas bases de datos porque pueden probar el nombre de usuario y la contraseña en servicios populares y usar las contraseñas para mejorar los diccionarios que usan para adivinar contraseñas.

Las tablas arcoíris utilizan matemáticas complejas para condensar drásticamente las entradas de las tablas de diccionarios hash. Son archivos binarios, no archivos de texto, y pueden almacenar cantidades asombrosas de información en un tamaño relativamente pequeño.

Denial of Service

Un ataque de denegación de servicio (DoS) utiliza varios métodos para sobrecargar un sistema, como un servidor web, y dejarlo prácticamente inoperativo. Los ataques DoS eran relativamente comunes en los primeros tiempos de la Web. Hoy en día, se ven ataques de denegación de servicio distribuidos (DDoS) que utilizan muchas máquinas simultáneamente para atacar un sistema.

Un ataque DDoS se ejecuta normalmente a través de una botnet. Una botnet consiste en una gran cantidad de sistemas infectados con malware diseñado para permitir que un atacante los controle y los use para enviar tráfico disruptivo diseñado para inhabilitar un recurso.

SQL Injection

Es probable que ya hayas deducido que acceder, robar y destruir datos son objetivos comunes de los actores maliciosos, así que echemos un vistazo a uno de los métodos favoritos que utilizan los piratas informáticos para lograrlos. SQL es un acrónimo de Structured Query Language. SQL es un lenguaje que permite que un programa interactúe con una base de datos mediante varios comandos y consultas.

Una inyección SQL ocurre cuando un atacante ingresa comandos SQL en un campo de entrada, como sucedería en una aplicación web, para obtener acceso a datos de una base de datos que no debería poder ver. No es necesario que conozca los detalles de cómo se realiza la inyección SQL, pero debe saber que la prevención se realiza a nivel de programación, con algo conocido como validación de entrada.

Acceso no autorizado

El acceso no autorizado se produce cuando una persona accede a recursos (datos, aplicaciones y hardware) sin permiso. En este caso, “recursos” significa datos, aplicaciones y hardware. Un usuario puede alterar o eliminar datos; acceder a información confidencial, como datos financieros, archivos personales o correos electrónicos; o utilizar una computadora para fines no previstos por el propietario.

No todos los accesos no autorizados son maliciosos. A menudo, este problema surge cuando los usuarios que husmean en un equipo por curiosidad o por aburrimiento descubren que pueden acceder a recursos de una forma que el usuario principal no tenía en mente. El acceso no autorizado se vuelve malicioso cuando las personas explotan de forma consciente e intencional las debilidades de su seguridad para obtener información, usar recursos o destruir datos.

Una forma de obtener acceso no autorizado es la intrusión. Uno podría imaginarse a alguien derribando una puerta y hackeando un ordenador, pero la mayoría de las veces se trata de alguien sentado frente a su ordenador de casa, probando varias contraseñas en Internet. No es tan glamoroso, pero funciona. Otro método insidioso es manipular a las personas para que proporcionen información privilegiada o acceso que de otro modo no estaría disponible para un posible atacante.

Manipulación psicológica

Aunque es más probable perder datos debido a accidentes, los actos de usuarios malintencionados acaparan los titulares. La mayoría de estos ataques (mal llamados ingeniería social) son el resultado de todo un proceso de uso o manipulación de personas dentro de las organizaciones para obtener acceso a su red o instalaciones y abarcan las múltiples formas en que los humanos pueden utilizar a otros para obtener acceso a información no autorizada.

Se basa en la capacidad de los atacantes para comprender el comportamiento humano, explotar la confianza y manipular las emociones de las personas.

Esta información puede ser un inicio de sesión de red, un número de tarjeta de crédito, datos de clientes de una empresa, casi cualquier cosa que pueda imaginar y que una persona u organización no quiera que personas externas accedan.

Infiltración

Los piratas informáticos pueden utilizar el phishing para entrar en su edificio disfrazados físicamente de personal de limpieza, técnicos de reparación, mensajeros, etc. Luego husmean en los escritorios en busca de cualquier cosa que puedan encontrar.

Podían hablar con personas dentro de la organización, recopilar nombres, números de oficinas, nombres de departamentos (cosas pequeñas en sí mismas, pero herramientas poderosas cuando luego se combinan con otros ataques de ingeniería social).

Disfrazarse como un usuario legítimo (con una credencial falsa y todo) permite que personas malintencionadas obtengan acceso a ubicaciones y, por lo tanto, potencialmente a sus datos.

Dumpster diving

Es el término genérico para buscar información en la papelera. También es una forma de intrusión. La cantidad de información confidencial que termina en la papelera de cualquier organización es asombrosa. Hace años, trabajé con un gurú de la seguridad informática que nos mostró a mí y a otras personas de TI la basura de nuestra oficina.

En un recorrido de 20 minutos por los contenedores de basura personales de una oficina, obtuvimos suficiente información como para acceder fácilmente a Internet, además de avergonzar seriamente a más de una persona. Cuando se trata de información, la basura es el lugar donde hay que buscar.

La observación por encima del hombro es otra técnica para recopilar información y obtener acceso no autorizado. La observación por encima del hombro consiste simplemente en mirar la pantalla o el teclado de otra persona para obtener información, a menudo contraseñas. Como su nombre lo indica, normalmente requiere que el malhechor mire por encima del hombro para ver lo que está haciendo.

Vishing

El vishing es uno de los ataques más comunes. En este caso, el atacante realiza una llamada telefónica a alguien de la organización para estafarle y obtener información. El atacante intenta hacerse pasar por alguien de la organización y utiliza esto para obtener la información deseada. Probablemente la más famosa de estas estafas sea: Olvidé mi nombre de usuario y contraseña.

En esta táctica, el atacante primero obtiene el nombre de cuenta de una persona legítima de la organización, generalmente mediante el método de infiltración. Luego, el atacante llama a alguien de la organización, generalmente al servicio de asistencia técnica, en un intento de recopilar información, en este caso una contraseña.

El vishing no se limita a los intentos de obtener acceso a la red. Existen ataques de vishing documentados contra organizaciones cuyo objetivo es obtener dinero, material de chantaje u otros objetos de valor.

Suplantación de identidad (phishing)

El phishing es el acto de intentar conseguir que las personas proporcionen sus nombres de usuario, contraseñas u otra información de seguridad haciéndose pasar por otra persona electrónicamente. Un ejemplo clásico es cuando un malhechor te envía un correo electrónico que supuestamente proviene de tu compañía de tarjeta de crédito local y te pide que le envíes tu nombre de usuario y contraseña. El phishing es, con diferencia, la forma más común de manipulación psicológica que se lleva a cabo en la actualidad.

El término phishing hace referencia a un acto de maldad bastante aleatorio. El atacante ataca a cualquiera que sea lo suficientemente ingenuo como para morder el anzuelo. Spear phishing es el término que se utiliza para los ataques dirigidos, como cuando un malhechor ataca a una celebridad en particular.

Lo peligroso del phishing es que el cebo puede ser cuidadosamente diseñado utilizando detalles de la vida del objetivo. Una forma particularmente peligrosa de phishing se dirige específicamente a personas que ocupan altos cargos en una organización, como ejecutivos o administradores. Esto se conoce como whaling.

Evil Twin

Una de las razones por las que las infracciones pueden ser tan peligrosas es que un actor malintencionado puede colocar dispositivos dentro de la red de una organización. Un ejemplo particularmente peligroso de esto es conocido como gemelo malvado. Un gemelo malvado es un punto de acceso inalámbrico falso configurado para imitar las características de un dispositivo y una red legítimos, con el fin de atraer a usuarios desprevenidos para que se conecten al dispositivo del atacante. Al hacer esto, el atacante puede espiar el tráfico de Internet, robar credenciales de usuario y usar esta información para causar daños adicionales.

Amenazas internas

Las amenazas a su red o instalaciones no solo provienen del exterior. A veces, la amenaza existe dentro de la propia organización. Esto se conoce como amenaza interna. Una amenaza interna es cualquier riesgo de seguridad que se origina en un individuo dentro de una organización. A veces, el infiltrado en cuestión es malicioso y busca robar fondos o información. También puede ser un empleado actual o anterior descontento que busca vengarse de la empresa.

Sin embargo, no cometa el error de pensar que todas las amenazas internas son maliciosas: a veces ocurren accidentes y la amenaza interna es una persona bien intencionada que simplemente intenta facilitarle el trabajo a usted o a otra persona. La verdadera amenaza en este caso es el acceso a los sistemas e instalaciones que tienen y lo que pueden hacer con ellos.

Existen varias formas de mitigar los riesgos de amenazas internas, la mayoría de las cuales se centran en el control de acceso. Dar a los usuarios acceso únicamente a lo que necesitan para hacer su trabajo y eliminar las cuentas de usuario y administrador relevantes cuando alguien deja la empresa son ejemplos de mitigación de amenazas internas.

Destrucción de datos

La destrucción de datos, que suele ser una extensión del acceso no autorizado, implica mucho más que simplemente borrar o corromper datos intencional o accidentalmente. Es fácil imaginar a un pirata informático malvado accediendo a su red y borrando todos sus archivos importantes, pero los usuarios autorizados también pueden acceder a determinados datos y luego utilizarlos más allá de lo que están autorizados a hacer.

Un buen ejemplo es la persona que accede legítimamente a una base de datos de productos de Microsoft Access para modificar las descripciones de los productos, solo para descubrir que también puede cambiar los precios de los productos.

Este tipo de amenaza es especialmente peligrosa cuando los usuarios no están claramente informados sobre hasta qué punto están autorizados a realizar cambios. Un usuario autorizado puede realizar modificaciones en los datos cuando se le solicite, puede responder: “Si no me permitieran cambiarlo, el sistema no me dejaría hacerlo”.

Muchos usuarios creen que los sistemas están configurados de tal forma que no les permitirían hacer nada inapropiado, como si los ordenadores supieran ética o tuvieran inteligencia. Incluso la Inteligencia Artificial, que está tan de moda actualmente, no tiene absolutamente ninguna Inteligencia, ninguna Ética, ningún Sentimiento, no es más que una gran Base de Datos que responde a tus preguntas o a las entradas de un proceso y da las respuestas según las entradas o la información almacenada en esa base de datos, eso es todo, ¡nada más!

Acceso administrativo

Cada sistema operativo permite crear cuentas de usuario y otorgarles un determinado nivel de acceso a los archivos y carpetas de la computadora. Como administrador, supervisor o usuario raíz, tiene control total sobre casi todos los aspectos de la computadora.

Este mayor control implica que estas cuentas pueden causar mucho más daño cuando se ven comprometidas, lo que amplifica el peligro de otras amenazas. La idea es minimizar tanto la cantidad de cuentas con control total como el tiempo que pasan conectadas.

Incluso si un usuario necesita absolutamente este acceso, utiliza contraseñas seguras y practica una buena seguridad física, el malware instalado a través de un ataque de phishing convincente podría explotar ese control para acceder a archivos, instalar software y cambiar configuraciones que una cuenta típica no podría tocar.

Falla del sistema/falla de hardware

Como sucede con cualquier tecnología, las computadoras pueden fallar y lo harán, generalmente cuando menos lo esperas. Los discos duros fallan, se corta la energía, etc. Debes crear redundancia en áreas propensas a fallas (como instalar energía de respaldo en caso de un corte de energía) y hacer esas importantes copias de seguridad de los datos.

Un ejemplo de seguridad específico sería tener firewalls redundantes para proteger la red en caso de que uno de ellos falle.

Robo físico

Nunca olvide que las mejores medidas de seguridad del software de red pueden ser inútiles si no protege físicamente sus sistemas.

Malware (software malicioso)

Sin duda, las redes son los vehículos más rápidos y eficientes para la transmisión de virus informáticos entre sistemas. Las noticias se centran en numerosos ataques de malware procedentes de Internet, pero un gran número de estos ataques todavía proceden de usuarios que insertan programas en discos ópticos y unidades USB.

Correo basura (Spam)

Todos los que tenemos una dirección de correo electrónico hemos visto spam en algún momento de nuestras vidas. El spam es el equivalente digital del correo basura; es un correo electrónico masivo que se envía a la mayor cantidad de personas posible con la esperanza de que al menos algunas de ellas interactúen con él. A veces, el spam es solo una molestia, pero también puede ser una amenaza para su red. Los intentos de phishing, los enlaces maliciosos y los archivos adjuntos que contienen malware son solo algunos de los peligros que puede presentar el spam.

En los Estados Unidos de América, la Comisión Federal de Comunicaciones ha adoptado normas para proteger a los consumidores y a las empresas de los mensajes de correo electrónico no deseados en dispositivos inalámbricos, como los teléfonos móviles. La Comisión inició este proceso de elaboración de normas conforme a lo dispuesto por el Congreso en la Ley de Control de Agresiones de Marketing y Pornografía No Solicitada de 2003 (Ley CAN-SPAM (Controlling the Assault of Non-Solicited Pornography and Marketing)).

El Congreso aprobó la Ley CAN-SPAM para abordar el problema de los mensajes de correo electrónico comerciales no deseados. La Ley CAN-SPAM exige que la Comisión Federal de Comunicaciones emita normas sobre el correo electrónico comercial y algunos mensajes de texto enviados a dispositivos inalámbricos, como los teléfonos móviles, pero no sobre el correo electrónico en general. En concreto, la Sección 14 de la Ley CAN-SPAM exige que la Comisión desarrolle normas para proteger a los consumidores de los “mensajes comerciales no deseados de los servicios móviles”.

Vulnerabilidades de seguridad

Las amenazas a sus computadoras e instalaciones pueden ser aterradoras, pero necesitan alguna forma de obtener acceso antes de que puedan causar problemas. Las amenazas comprometen un sistema al explotar vulnerabilidades en una computadora, red, política de la empresa o seguridad física para obtener acceso.

Una vez que se explota una vulnerabilidad, ya sea por un hacker externo, un empleado descontento o incluso sin darse cuenta por una persona bien intencionada que simplemente intenta facilitar su trabajo, puede desatarse el caos. Si no se identifican y abordan las vulnerabilidades, pueden producirse borrados y robos de datos, extorsiones y todo tipo de cosas desagradables.

¿Alguna vez has estado trabajando en tu computadora, jugando o teniendo una reunión de Zoom y de repente tu sistema operativo te pide que instales actualizaciones que requieren un reinicio? Lo más probable es que sí, y por más perturbador que esto pueda ser, las interrupciones que podrían resultar de ignorar estos mensajes son aún peores.

Parches para sistemas operativos

Esto se debe a que estas advertencias le indican que debe aplicar un parche a su sistema operativo y, a menudo, esos parches tienen como objetivo solucionar un riesgo de seguridad. Los sistemas sin parches son vulnerables a una lista cada vez mayor de vulnerabilidades que los atacantes conocen y explotan activamente.

Dejar un sistema sin parchear es como dejar abierta la ventana de un segundo piso mientras te vas de vacaciones. Claro, puedes llegar a casa y ver que todo está bien, pero también es posible que te hayan robado sin piedad.

Si dejar sus sistemas sin parchear es como dejar abierta la ventana del segundo piso cuando se va de vacaciones, un sistema desprotegido es como dejar la puerta de entrada abierta con un cartel en el césped invitando a la gente a entrar. Un sistema desprotegido carece de herramientas de seguridad clave, como software antimalware y firewalls.

Sin esto, nada impide que un hacker haga lo que quiera en su red. Pueden enviar malware, intentar conectarse directamente a su red interna e intentar robar o destruir su información confidencial, y todo esto con una probabilidad relativamente baja de ser detectados. Un sistema desprotegido es una vulnerabilidad grave, ya sea en el hogar, en una pequeña empresa o en una gran corporación. Si debe tener sistemas desprotegidos, asegúrese de aislarlos y monitorearlos.

Fin de la vida útil de los sistemas operativos

Los sistemas operativos también tienen una vida útil. Con el tiempo, a medida que se lanzan nuevos sistemas operativos, a veces mejorados, los más antiguos desaparecen. Una vez que un sistema operativo antiguo se elimina por completo, deja de recibir actualizaciones de seguridad a medida que se descubren nuevas vulnerabilidades.

Estos sistemas operativos se conocen como sistemas operativos al final de su vida útil (EOL) y pueden presentar una vulnerabilidad significativa para una red si al menos un dispositivo sigue utilizando un sistema operativo EOL. Es un problema bastante común, porque las actualizaciones del sistema operativo pueden ser costosas y perturbar las operaciones de una empresa.

Aun así, garantizar que los sistemas operativos estén bien soportados y sigan recibiendo actualizaciones de seguridad periódicas es una forma importante de mitigar las vulnerabilidades.

En el mejor de los casos, su organización utilizará una combinación de políticas, sistemas y esfuerzos para garantizar que los dispositivos de sus redes nunca presenten vulnerabilidades como estas. Pero, en realidad, un sistema puede tener que posponer las actualizaciones durante mucho tiempo por diversos motivos.

Es posible que los usuarios necesiten tiempo para cumplir con los requisitos o que necesiten acceso a la red para hacerlo. El departamento de contabilidad puede necesitar un software que solo funcione en un sistema operativo al final de su vida útil, etc.

Conceptos y tecnologías de seguridad

Una vez que haya evaluado las amenazas a sus equipos y redes, deberá tomar medidas para proteger esos valiosos recursos. Según la complejidad de su organización, esto puede ser un trabajo pequeño que cubra algunos conceptos y procedimientos básicos de seguridad, o puede ser extremadamente complejo.

Controlar el acceso es la clave. Si puede controlar el acceso a los datos, programas y otros recursos informáticos, habrá protegido sus sistemas. El control de acceso se compone de áreas interconectadas de seguridad física y lógica que una buena tecnología orientada a la seguridad debe tener en cuenta: seguridad física, autenticación, usuarios y grupos, y políticas de seguridad.

El primer paso es comprender la seguridad física, que incluye métodos para evitar el acceso físico a instalaciones, sistemas e información, y el segundo es comprender la seguridad lógica para aprender a proteger su red, autenticar usuarios y emplear políticas de seguridad efectivas.

Seguridad física

Para la mayoría de las personas, cuando escuchan la palabra seguridad, lo primero que les viene a la cabeza son cosas como guardias, vallas, cámaras de seguridad y similares. Esto se debe a que están pensando en seguridad física.

La seguridad física suele ser la primera línea de defensa de una organización. Incluye vallas y portones que impiden el acceso de personas a la propiedad, cerraduras que impiden el ingreso de personas a un edificio o área a la que no deberían ingresar y guardias que utilizan herramientas de vigilancia y alertas para vigilar todo.

La seguridad física implica defender las instalaciones y los sistemas de amenazas físicas, tanto internas como externas. Existen capas de seguridad física que pueden superponerse (y a menudo lo hacen) con las herramientas de seguridad lógica para brindar una cobertura de seguridad eficaz.

Aseguramiento de instalaciones

El primer paso en la seguridad es limitar el acceso a su hardware físico. El mercado de la seguridad es enorme, pero las opciones se reducen básicamente a vallas, puertas, cerraduras, alarmas y a mantener una estrecha vigilancia de las cosas. El primer paso es comprender que todas estas piezas pueden fallar o destruirse. Una buena seguridad implica organizar y superponer muchas piezas de modo que puedan potenciar las fortalezas de cada una y compensar sus debilidades.

Piense en el vestíbulo de control de acceso. Una solución de baja tecnología como una cerradura de puerta tradicional es solo un obstáculo para alguien con una ganzúa y un momento a solas con la cerradura. Los vestíbulos de control de acceso son geniales porque combinan medidas simples como puertas, cerraduras, guardias de seguridad y una lista de verificación de entrada de una manera que es mucho más difícil de superar que una o dos puertas cerradas.

Estrategias para Proteger Instalaciones y Accesos

Algunas instalaciones pueden mejorar aún más la seguridad de su entrada añadiendo un detector de metales. Como ya hemos mencionado, las amenazas se originan tanto dentro como fuera de la organización. Un detector de metales es una buena forma de ayudar a evitar que las personas introduzcan objetos peligrosos que podrían utilizar para causar daños y que salgan con algo que no les pertenece.

A veces es necesario ampliar el control de acceso más allá de la puerta hasta el límite de la propiedad. Muchas instalaciones tienen más de una entrada o varios edificios. Como resultado, las organizaciones pueden agregar una línea de defensa adicional para mantener a las personas no autorizadas fuera de la propiedad de la empresa.

Las vallas se utilizan a menudo para impedir que la gente fisgonee donde no debería. Los bolardos, esos postes cortos de hormigón o metal que a veces se ven en zonas con mucho tráfico peatonal, se pueden utilizar para impedir que los vehículos se acerquen demasiado.

Mejorar las medidas de seguridad: herramientas y opciones de control de acceso

Los guardias de seguridad son geniales, pero no pueden estar en todas partes al mismo tiempo. Necesitan algún modo de vigilar todo. Ahí es donde entran en juego las siguientes herramientas:

- El personal de seguridad puede utilizar la videovigilancia para supervisar las instalaciones desde una ubicación centralizada.

- Una buena iluminación hace que sea más difícil para un posible infractor evitar ser detectado, con el beneficio adicional de disminuir la probabilidad de accidentes laborales para el personal.

- Se pueden utilizar sensores de movimiento para informarle si se detecta algo o alguien para que pueda observarlo más de cerca.

- Los sistemas de alarma pueden cumplir una variedad de funciones, desde advertir al departamento de TI de un intento de violación de la red hasta informar al personal sobre un problema de seguridad o alertar al personal de seguridad o a las autoridades si ocurre un robo fuera de lo previsto.

Cualquier combinación de estas herramientas es una gran incorporación a un plan de seguridad sólido, pero también es importante garantizar que las personas dentro de la organización no tengan acceso a cosas a las que no deberían tener acceso. Esto nos lleva al siguiente conjunto de opciones de control de acceso.

Las cerraduras tradicionales no son terribles, pero las llaves son fáciles de copiar y el costo de cambiar las cerraduras con frecuencia aumenta rápidamente. Una organización que esté dispuesta a ir más allá de lo básico puede adoptar un sistema de cerraduras sin llave que funcione con tarjetas de identificación de empleados, especialmente aquellas con herramientas de autenticación como identificación por radiofrecuencia (RFID) o tarjetas inteligentes para controlar el acceso al edificio y/o a las habitaciones.

Sistemas de bloqueo

Una vez que un atacante tiene acceso físico al edificio, proteger su hardware se vuelve mucho más difícil. Hay algunas opciones, pero no espere que hagan mucho más que ralentizar a alguien durante unos minutos:

- Los bloqueos de equipos pueden evitar que alguien salga rápidamente con el hardware.

- Los bloqueos USB hacen que sea más difícil conectar una unidad USB para cargar malware para robar datos.

- Las cerraduras RJ45 limitan la capacidad de un intruso de acceder a la red cableada.

- Las cerraduras para servidores limitan el acceso a los puertos y las unidades de un servidor. También hay puertas de rack con cerradura para limitar el acceso a la parte delantera o trasera de todo un rack de servidores.

Un Riesgo de Seguridad que Debes Evitar

Estos dispositivos no tienen sentido si un intruso puede entrar como si fuera su lugar, sentarse frente a una computadora conectada y desatendida y ponerse a trabajar. No deje una computadora conectada sin supervisión, incluso si se trata de un usuario estándar o invitado.

Si debe alejarse por un momento, bloquee manualmente la computadora (o la pantalla) con una tecla de acceso rápido o el menú principal del sistema operativo. En un sistema Windows, simplemente presione WINDOWS-L en el teclado para bloquearlo.

Si está a cargo de las mejores prácticas de seguridad para varios usuarios, el uso de bloqueos de protector de pantalla (configurados para mostrar la pantalla de inicio de sesión al reanudar la sesión) puede ser de gran ayuda para los usuarios que podrían olvidarse de bloquear sus sistemas cuando se toman un descanso o van a almorzar. Tanto Windows como macOS le permiten ir un paso más allá y configurar un tiempo de espera automático y un bloqueo de pantalla, donde la pantalla se queda en blanco después de unos minutos y se requiere una contraseña para iniciar sesión.

Información confidencial de seguridad

Bloquear los sistemas desatendidos es un buen hábito, pero no servirá de mucho si el intruso puede ver al usuario introducir su contraseña o leerla en una nota adhesiva en el monitor. No anote las contraseñas y deje que estén a la vista. Enseñe a los usuarios a seguir unas normas estrictas sobre contraseñas. Sea consciente del riesgo de espionaje. Lo ideal es que la distribución de la oficina haga imposible que alguien observe al usuario sin que este se dé cuenta.

Si los usuarios necesitan trabajar con información confidencial en cualquier lugar donde alguien no autorizado pueda ver la pantalla, es posible que necesiten un filtro de privacidad (también llamado pantalla de privacidad): una lámina o película enmarcada que se aplica al frente del monitor. Los filtros de privacidad reducen el ángulo de visión, lo que hace imposible ver la pantalla a menos que se esté directamente frente a ella. Guarde las copias en papel de documentos críticos, personales o confidenciales fuera de la vista y destruya inmediatamente todos los que no necesite.

Seguridad lógica

Mientras que la seguridad física se centra en impedir el acceso no autorizado a las instalaciones y los equipos, la seguridad lógica se centra principalmente en denegar el acceso a los ordenadores y a los datos. Las funciones de seguridad lógica y física suelen combinarse para lograr la máxima eficacia. En algunos casos, como la biometría, la herramienta de seguridad se puede utilizar tanto para aplicaciones de seguridad lógica como física.

La seguridad lógica se refiere a las medidas y prácticas implementadas para proteger los sistemas informáticos, las redes y los datos contra el acceso no autorizado, la alteración o la destrucción a través de medios lógicos o de software. Abarca diversas tecnologías, políticas y procedimientos diseñados para salvaguardar los activos digitales y garantizar la confidencialidad, integridad y disponibilidad de la información.

A continuación se muestra un desglose de la seguridad lógica y cómo se puede implementar:

Control de acceso

Los mecanismos de control de acceso regulan quién puede acceder a qué recursos dentro de un sistema o red. Esto incluye la autenticación de usuarios (por ejemplo, contraseñas, datos biométricos, tarjetas inteligentes), la autorización (definición de privilegios y permisos de usuario) y la rendición de cuentas (registro y auditoría de actividades de acceso).

Encriptación

El cifrado es el proceso de convertir datos a un formato que solo se pueda leer o procesar después de descifrarlos con la clave correcta. Se utiliza para proteger la confidencialidad de los datos durante el almacenamiento, la transmisión y el procesamiento. Se utilizan comúnmente técnicas como el cifrado simétrico (utilizando la misma clave para cifrar y descifrar) y el cifrado asimétrico (utilizando claves públicas y privadas).

Firewalls

Los firewalls son dispositivos de seguridad de red que monitorean y controlan el tráfico de red entrante y saliente según reglas de seguridad predeterminadas. Actúan como una barrera entre las redes internas confiables y las redes externas no confiables (como Internet) para evitar el acceso no autorizado y mitigar diversos ataques basados en la red.

Sistemas de detección y prevención de intrusiones (IDPS)

Los IDPS son soluciones de seguridad que monitorean las actividades de la red o del sistema para detectar actividades maliciosas o violaciones de políticas. Detectan y responden a comportamientos sospechosos, incluidas firmas de ataques conocidas, anomalías e infracciones de políticas. Los IDPS pueden funcionar en modo pasivo (detectando y registrando incidentes) o en modo activo (bloqueando o mitigando amenazas detectadas).

Gestión de parches

La gestión de parches implica identificar, adquirir, probar y aplicar parches (actualizaciones o correcciones de software) para abordar vulnerabilidades en sistemas operativos, aplicaciones y firmware. La aplicación periódica de parches ayuda a mitigar los riesgos de seguridad asociados con vulnerabilidades conocidas y garantiza que los sistemas estén actualizados con las últimas mejoras de seguridad.

Gestión de eventos e información de seguridad (SIEM)

Las soluciones SIEM recopilan, analizan y correlacionan datos de eventos de seguridad de varias fuentes en toda la infraestructura de TI de una organización. Proporcionan visibilidad en tiempo real de los eventos de seguridad, detección de amenazas, respuesta a incidentes e informes de cumplimiento. SIEM ayuda a las organizaciones a identificar y responder de manera proactiva a las amenazas de seguridad y las violaciones de políticas.

Concientización y capacitación de los usuarios

Los factores humanos desempeñan un papel fundamental en la seguridad lógica. Los empleados deben recibir formación periódica sobre las mejores prácticas de seguridad, como la gestión de contraseñas, la concienciación sobre el phishing, los procedimientos de gestión de datos y la notificación de incidentes. Promover una cultura consciente de la seguridad ayuda a mitigar el riesgo de ataques de ingeniería social y amenazas internas.

La implementación de la seguridad lógica implica un enfoque holístico que aborde los aspectos técnicos, procedimentales y humanos de la seguridad. Las organizaciones deben realizar evaluaciones de riesgos, desarrollar políticas y procedimientos de seguridad, implementar tecnologías de seguridad adecuadas y monitorear y mejorar continuamente su postura de seguridad para protegerse de manera eficaz contra las amenazas en evolución. La colaboración entre los equipos de seguridad de TI, la administración y los usuarios finales es esencial para la implementación y el mantenimiento exitosos de las medidas de seguridad lógica.

Políticas de seguridad

Aunque los permisos controlan cómo los usuarios acceden a los recursos compartidos, hay otras funciones que debe controlar y que están fuera del alcance de los recursos. Por ejemplo, ¿desea que los usuarios puedan acceder a un símbolo del sistema en su sistema Windows? ¿Desea que los usuarios puedan instalar software? ¿Le gustaría controlar en qué sistemas puede iniciar sesión un usuario o a qué hora del día puede iniciar sesión un usuario?

Todos los sistemas operativos de red le brindan cierta capacidad para controlar estos y literalmente cientos de otros parámetros de seguridad, según lo que Windows llama políticas. Las políticas son como permisos para actividades, a diferencia de los verdaderos permisos, que controlan el acceso a los recursos.

Políticas locales

Por lo general, una política se aplica a una cuenta de usuario, a un equipo o a un grupo. Usemos el ejemplo de una red compuesta por sistemas Windows con un servidor Windows. Cada cliente Windows tiene su propio programa de políticas local, que le permite colocar políticas solo en ese sistema.

Existe una herramienta que se utiliza para establecer políticas locales en un sistema individual, llamada Política de seguridad local, que se utiliza para negar a la cuenta de invitado la capacidad de iniciar sesión localmente.

Las políticas locales funcionan muy bien para sistemas individuales, pero pueden ser difíciles de configurar si desea aplicar las mismas configuraciones a más de una PC en su red. Si desea aplicar configuraciones de políticas en masa, debe actualizar las características de Active Directory de Windows basadas en dominios.

Políticas de grupo

Puede utilizar unidades organizativas (OU) que organicen usuarios y dispositivos de forma lógica en una jerarquía similar a una carpeta; luego, ejerzan un control similar al de una deidad (Microsoft prefiere el término granular) para aplicar una política de grupo diferente a los clientes de la red en cada unidad.

Un aspecto importante que se debe tener en cuenta acerca de las políticas de grupo de Active Directory es que anulan las políticas locales. Por ejemplo, si tiene una política local que permite a un usuario específico instalar software de terceros y luego establece una política de grupo para el dominio que impide que todos los usuarios lo hagan, el usuario no podrá instalar el software.

¿Quieres establecer el fondo de pantalla predeterminado para cada PC de tu dominio? La política de grupo puede hacerlo. ¿Quieres que ciertas herramientas sean inaccesibles para todos, excepto para los usuarios autorizados? La política de grupo también puede hacerlo.

¿Desea controlar el acceso a Internet, redirigir carpetas personales, ejecutar scripts, implementar software o simplemente recordarle a la gente que el acceso no autorizado a la red no los llevará a ninguna parte rápidamente? La política de grupo es la respuesta.

Este es solo un ejemplo simple de las configuraciones que puede configurar mediante la Política de grupo. Puede aplicar literalmente cientos de configuraciones mediante la Política de grupo, desde la más grande hasta la más pequeña, pero no se preocupe demasiado por familiarizarse con todas y cada una de ellas.

Configuración esencial de la política de grupo

La configuración de políticas de grupo es un tema importante en la mayoría de las rutas de certificación de Microsoft. Aunque nunca podríamos enumerar todas las políticas posibles que se pueden habilitar en un sistema Windows, aquí se incluye una lista de algunas de las más utilizadas:

- Evitar ediciones del registro Si intenta editar el registro, recibirá un mensaje de error.

- Impedir el acceso al símbolo del sistema Evite que los usuarios accedan al símbolo del sistema deshabilitando el comando Ejecutar y el acceso directo del símbolo del sistema.

- Iniciar sesión localmente Define quién puede iniciar sesión en el sistema localmente.

- Apagar el sistema Define quién puede apagar el sistema.

- Longitud mínima de contraseña Fuerza una longitud mínima de contraseña.

- Umbral de bloqueo de cuenta Establece la cantidad máxima de intentos de inicio de sesión que una persona puede realizar antes de que se bloquee su cuenta.

- Deshabilitar Windows Installer Evita que los usuarios instalen software.

- Escaneo de impresora Permite a los usuarios buscar impresoras en la red, en lugar de solo usar las impresoras asignadas.

Las prácticas recomendadas de la política de seguridad de administración de cuentas indican que debe implementar permisos de usuario restrictivos, restricciones de tiempo de inicio de sesión, bloquear cuentas en función de intentos fallidos, deshabilitar cuentas de invitado y deshabilitar funciones de ejecución automática integradas o reproducción automática del sistema operativo. Por último, siempre debe cambiar los nombres de usuario y las contraseñas predeterminados del sistema cuando sea posible.

Seguridad de la red

Las redes también se ven amenazadas desde el exterior como por ejemplo ataques a través de Internet, firewalls y redes inalámbricas.

Software malicioso

Lo maravilloso de Internet es la facilidad de acceder a recursos en cualquier parte del mundo, desde la comodidad de donde estés. Sin embargo, esta conexión funciona en ambos sentidos y personas de todo el mundo pueden acceder a tu computadora desde la comodidad de sus guaridas malvadas. Internet está inundada de software malicioso.

El término malware define cualquier programa o código diseñado para hacer algo que no desea que se haga en un sistema o red. El malware se presenta en una amplia variedad de formas, incluidos virus, gusanos, ransomware, spyware, troyanos, registradores de pulsaciones de teclas, cryptojacking y rootkits.

El malware ha estado molestando a los usuarios de PC desde la década de 1980 y ha evolucionado en muchas formas a lo largo de los años. Desde los clásicos virus del sector de arranque de los años 90 hasta las amenazas más recientes de ransomware y ataques a infraestructuras críticas, el malware es una amenaza en constante cambio para sus usuarios y sus datos.

Un virus es una de las formas más comunes de malware y es un programa que tiene dos funciones: replicarse y activarse. La replicación significa que hace copias de sí mismo, inyectándose como código adicional que se agrega al final de los programas ejecutables o se esconde en el sector de arranque de una unidad.

Los virus del sector de arranque pueden ser especialmente desagradables porque viven dentro de la partición de arranque del sistema y activan su código malicioso antes de que el software de seguridad pueda iniciarse y evitarlo. La activación se produce cuando un virus hace algo como corromper datos o robar información privada. Un virus solo se replica en otras unidades, como memorias USB o medios ópticos. No se auto-replica entre redes. Un virus necesita la acción humana para propagarse.

Signos y síntomas de malware

Si su PC ha sido infectada por malware, se encontrará con algunas cosas extrañas antes de poder ejecutar un análisis antimalware. Al igual que una afección médica, el malware causa síntomas inusuales que deberían destacarse en el uso diario de la computadora.

La mayor fortaleza del malware es su flexibilidad: puede parecerse a cualquier cosa. De hecho, muchos ataques de malware pueden parecer el funcionamiento normal de un PC: ralentizaciones momentáneas, bloqueos aleatorios puntuales, etc. Saber cuándo un bloqueo extraño de una aplicación es en realidad un ataque de malware es la mitad de la batalla.

El rendimiento lento de una PC puede significar que estás ejecutando demasiadas aplicaciones a la vez o que has recibido malware. Las aplicaciones pueden bloquearse aleatoriamente, incluso si no tienes demasiadas cargadas. ¿Cómo puedes saber la diferencia? En este caso, es la frecuencia. Si esto sucede con frecuencia, incluso cuando todas tus aplicaciones están cerradas, tienes un problema. Esto también se aplica a los bloqueos frecuentes, ya sean de PC o de SO. Si Windows comienza a comportarse mal (más de lo habitual), ejecuta tu aplicación anti-malware inmediatamente.

¿Mensajes Extraños? Podría Ser un Virus Actuando en Tu PC

Sin embargo, el malware no siempre sale a la luz cuando se producen fallas importantes del sistema. Algunos programas maliciosos intentan cambiar el nombre de los archivos del sistema, cambiar los permisos de los archivos u ocultarlos por completo. Es posible que empieces a recibir correos electrónicos de colegas o amigos que cuestionan un mensaje que “tú” les enviaste y que parecía spam.

Es posible que recibas respuestas automáticas de correos electrónicos enviados por desconocidos que sabes que no has enviado. Un aumento en las alertas de escritorio que no parecen tener una causa legítima o notificaciones no deseadas dentro del sistema operativo también pueden ser señales de que es hora de buscar malware. Incluso puedes recibir alertas falsas sobre la protección antivirus de tu computadora. La mayoría de estos problemas se detectan fácilmente con un análisis antimalware regular, por lo que, siempre que te mantengas alerta, deberías estar bien.

Prevención y recuperación de malware

La única forma de proteger permanentemente su PC contra malware sería desconectarlo de Internet y no permitir nunca que ningún software potencialmente infectado toque su valioso equipo. Dado que ninguna de estas situaciones es posible hoy en día, es necesario utilizar programas antimalware especializados para ayudar a prevenir los inevitables ataques.

Incluso con las mejores herramientas antimalware, hay ocasiones en las que el malware logra atacar su equipo. Cuando descubre sistemas infectados, necesita saber cómo detener la propagación del malware a otros equipos, cómo reparar los equipos infectados y cómo reparar (restaurar) el sistema lo más cerca posible de su estado original.

Cómo lidiar con el malware

Hay varias formas de combatir el malware: mediante programas antimalware, formación y concientización, gestión de parches y actualizaciones, y remediación.

Como mínimo, cada computadora debería tener instalado un programa antimalware. Si es posible, agregue un dispositivo que ejecute programas antimalware contra los datos entrantes en su red. Recuerde también que un programa antimalware es tan bueno como sus actualizaciones. Los usuarios deberían estar capacitados para buscar anuncios, programas y ventanas emergentes sospechosos, y comprender que no deben hacer clic en ellos.

Cuanto más enseñe a los usuarios sobre el malware, más conscientes serán de las amenazas potenciales. Su organización debe tener políticas y procedimientos para que todos sepan qué hacer si encuentran malware. Por último, un buen técnico mantiene registros adecuados de respuesta a incidentes para ver si surge algún patrón de ataque. Luego, puede ajustar las políticas y los procedimientos para mitigar estos ataques.

Uno de los procedimientos más importantes para mitigar el malware es mantener actualizados los sistemas bajo su control mediante una gestión de parches adecuada. Los encargados del mantenimiento de Microsoft, Apple y Linux hacen un excelente trabajo al publicar correcciones de errores y parches tan pronto como surgen los problemas. Si sus sistemas no están configurados para actualizarse automáticamente, realice actualizaciones manuales con regularidad.

Programas anti-malware

Un programa antimalware, al igual que un programa antivirus clásico, protege tu PC de dos maneras. Puede ser una espada o un escudo, y funciona en modo de búsqueda y destrucción activa y en modo centinela pasivo. Cuando se le ordena que busque y destruya, el programa escanea el sector de arranque y los archivos del equipo en busca de virus y, si encuentra alguno, te presenta las opciones disponibles para eliminarlos o desactivarlos.

Los programas antivirus también pueden funcionar como escudos antivirus que monitorean pasivamente la actividad de una computadora, buscando virus solo cuando ocurren ciertos eventos, como la ejecución de un programa o la descarga de un archivo.

El término antivirus (y antispyware o anti-cualquier cosa) está quedando obsoleto. Los virus son solo un pequeño componente de los muchos tipos de malware. Mucha gente todavía usa el término como sinónimo de antimalware.

Antivirus en Acción: Cómo Detectan y Eliminan Virus en tu PC

Los programas antivirus utilizan diferentes técnicas para combatir distintos tipos de virus. Detectan los virus del sector de arranque simplemente comparando el sector de arranque de la unidad con un sector de arranque estándar. Esto funciona porque la mayoría de los sectores de arranque son básicamente iguales.

Algunos programas antivirus realizan copias de seguridad del sector de arranque. Si detectan un virus, los programas utilizan esa copia de seguridad para reemplazar el sector de arranque infectado. Los virus ejecutables son un poco más difíciles de encontrar porque pueden estar en cualquier archivo del disco.

Para detectar virus ejecutables, el programa antivirus utiliza una biblioteca de firmas. Una firma es el patrón de código de un virus conocido. El programa antivirus compara un archivo ejecutable con su biblioteca de firmas. Se han dado casos en los que un programa perfectamente limpio contenía una firma de virus. Normalmente, el creador del programa antivirus proporciona un parche para evitar nuevas alarmas.

Windows Defender

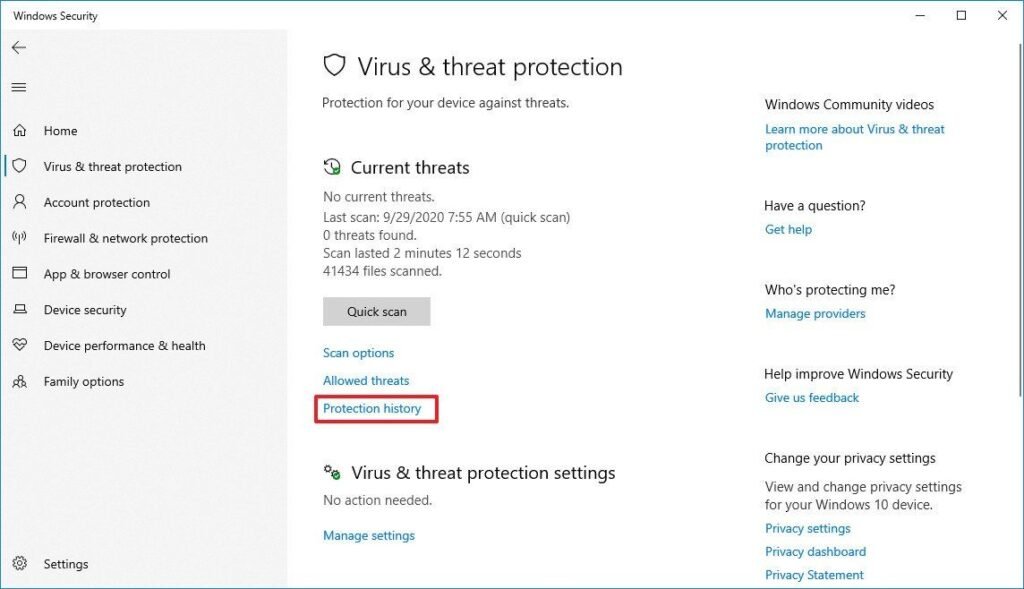

Windows viene con Windows Defender (llamado simplemente Protección contra virus y amenazas en Windows 10/11), una excelente herramienta para detectar la mayoría del malware, pero no es perfecta. También puedes complementar Windows Defender con un segundo programa de eliminación de malware.

Estas aplicaciones funcionan exactamente como se anuncia. Detectan y eliminan malware de todo tipo: archivos y carpetas ocultos, cookies, claves y valores del Registro, etc. Existe un programa anti-malware llamado Malwarebytes y es gratuito para uso personal, https://www.malwarebytes.com .

Educación de los usuarios sobre amenazas comunes

Una herramienta poderosa para prevenir ataques de malware y reducir su impacto cuando ocurren es educar a los usuarios finales. Enséñeles a tener cuidado con los correos electrónicos entrantes que no reconocen claramente y a nunca hacer clic en un archivo adjunto o URL en un correo electrónico a menos que estén 100 por ciento seguros de la fuente.

Dado que los ataques de ransomware aumentan cada vez más, una buena capacitación antiphishing se ha convertido en una herramienta absolutamente esencial en la caja de herramientas de seguridad de TI.

La formación antiphishing consiste en enseñar a los usuarios a reconocer y examinar de forma crítica los correos electrónicos entrantes para evitar ser víctimas de los intentos de esta amenaza. La formación antiphishing tiene beneficios que van más allá de los límites de la organización, ya que este tipo de ataques también se producen en entornos SOHO. Independientemente de dónde o por qué una persona utilice su dispositivo, esta formación es muy útil.

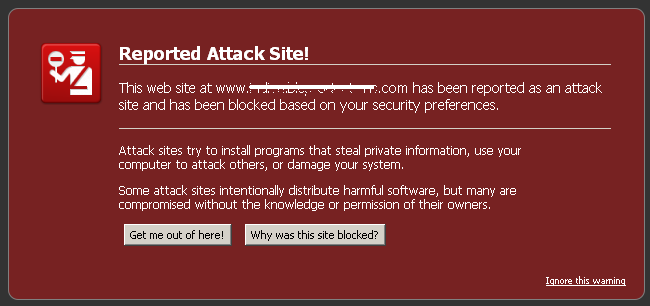

Explícales a tus usuarios los peligros de visitar sitios web cuestionables y enséñales cómo reaccionar cuando vean que se llevan a cabo acciones cuestionables. Todos los navegadores web tienen advertencias integradas sobre sitios de ataque como la que se muestra a continuación:

Nadie quiere que sus sistemas se infecten con malware. Los usuarios se sienten motivados y felices cuando se les proporcionan las habilidades necesarias para protegerse. La conclusión es que los usuarios informados y conscientes le harán la vida mucho más fácil.

Consejos para prevenir el malware

El secreto para prevenir los daños causados por un ataque de malware es evitar que el malware llegue a su sistema en primer lugar. Una forma de hacerlo es con una variación del DNS (domain name server) tradicional: el DNS seguro. El DNS seguro puede describir un proveedor de DNS remoto o un software que implementa algunos filtros adicionales para evitar que sus dispositivos visiten todo tipo de sitios web maliciosos.

Si no puede evitar que el malware llegue a su sistema, un buen paso siguiente es detectarlo cuando entra por la puerta. Todos los buenos programas antivirus/antimalware (como el antivirus integrado Windows Defender) incluyen un escudo antivirus que analiza automáticamente el correo electrónico, las descargas, los programas en ejecución, etc.

Utilice su escudo antivirus. También es una buena idea escanear su PC diariamente para detectar posibles ataques de virus. Por último, pero no por ello menos importante, conozca la fuente de cualquier software antes de descargarlo. Instale aplicaciones solo de fuentes confiables, como el sitio web del fabricante o tiendas de aplicaciones conocidas. Evite a toda costa las fuentes de software que no sean de confianza, como los limpiadores de registro gratuitos de algún dominio que las respalde.

Mantenga actualizados sus programas antivirus y antimalware (incluido Defender Antivirus). Todos los días aparecen nuevos virus y otro malware, y sus programas deben estar al tanto de ellos. La lista de firmas de virus que su programa antivirus puede reconocer, por ejemplo, se denomina archivo de definición, y las definiciones actualizadas desempeñan un papel fundamental para mantener el malware más reciente fuera de su sistema.

Afortunadamente, la mayoría de los programas antivirus se actualizan automáticamente. Además, conviene actualizar periódicamente la programación básica del software antimalware (denominado motor) para incorporar las últimas mejoras que hayan incluido los desarrolladores.

Herramientas anti-malware para dispositivos de arranque

Si ejecuta un software antimalware y su computadora sigue infectándose, especialmente después de reiniciarla, necesita una herramienta antimalware más seria. Muchas empresas antimalware proporcionan un disco óptico o una unidad flash USB de arranque (o le muestran cómo crear uno) que le permite arrancar desde un sistema operativo limpio y ejecutar el mismo software antimalware, pero esta vez no dañado por malware en su sistema.

Consejos para recuperarse después de un ataque de malware

Cuando sucede lo inevitable y su computadora o la de otro usuario se infecta con malware, como un virus informático, debe tomar ciertas medidas para evitar que el problema se propague y hacer que su computadora vuelva a funcionar de manera segura. A continuación, le mostramos un procedimiento con las mejores prácticas para la eliminación de malware:

- Investigar y comprobar los síntomas de malware.

- Poner en cuarentena los sistemas infectados.

- Deshabilitar Restaurar sistema en Windows.

- Reparar sistemas infectados y actualizar el software anti-malware.

- Programe análisis y ejecute actualizaciones.

- Habilite Restaurar sistema y cree un punto de restauración en Windows.

- Educar al usuario final.

Reinstalación del sistema operativo

Además de este proceso de eliminación de malware, reinstalar el sistema operativo es otra forma de garantizar que su sistema esté libre de malware: simplemente restaure una copia de seguridad completa del sistema o reinstale Windows (lo que llamamos una copia limpia), por supuesto, asegurándose antes de hacer una copia de seguridad de todo en su(s) unidad(es) de almacenamiento masivo (en Windows, puede hacer o restaurar una con la Utilidad de copia de seguridad y restauración).

Debe tener espacio para almacenar una o más copias de seguridad completas, planificar con suficiente antelación para tener una o más copias de seguridad recientes disponibles, saber que al menos una está libre de malware y estar preparado para realizar copias de seguridad de los archivos y datos del usuario por separado. No siempre tendrá esta opción, pero una buena forma de comenzar es realizar copias de seguridad de los archivos y datos del usuario por separado y realizar una copia de seguridad completa del sistema una vez que tenga todo el software que necesita instalado y configurado.

Si intentas reinstalar tu sistema operativo desde una copia de seguridad y descubres que tu sistema sigue infectado, puede que sea el momento de probar como ya hemos mencionado lo que se conoce como una Instalación Limpia , que significa simplemente empezar desde una copia nueva de Windows y tratarla como si fuera un dispositivo nuevo. Esto también tiene desventajas, ya que significa empezar desde cero con las aplicaciones y los datos de tu sistema. En algunos casos, esta puede ser tu única opción, pero no siempre es la ideal.

Reconocer y poner en cuarentena

El primer paso es identificar y reconocer que se ha producido un posible brote de malware. Si estás supervisando el tráfico de la red y un equipo empieza a enviar correos electrónicos, es un buen indicador de malware. O los usuarios pueden quejarse de que un equipo que funcionaba muy rápido el día anterior parece demasiado lento.

Muchas redes emplean software como PacketFence de código abierto que monitorea automáticamente el tráfico de la red y puede desconectar una máquina de la red si esa máquina comienza a enviar paquetes sospechosos. También puede poner en cuarentena una computadora manualmente desconectando el cable de red. Una vez que esté seguro de que la máquina no es capaz de infectar a otras, estará listo para encontrar el virus u otro malware y deshacerse de él.

En este punto, debe desactivar la Restauración del sistema. Si realiza algún cambio en el futuro, no desea que el virus se incluya en ningún punto de restauración guardado. Para desactivar la Restauración del sistema en Windows, abra el Panel de control y luego el subprograma Sistema. Haga clic en el vínculo Protección del sistema para abrir la ventana Propiedades del sistema con la pestaña Protección del sistema a la vista. En la sección Configuración de protección, seleccione una unidad y haga clic en Configurar. En el cuadro de diálogo Protección del sistema que se abre, seleccione Desactivar la protección del sistema. Repita el procedimiento para cada disco duro del sistema.

Buscar y destruir

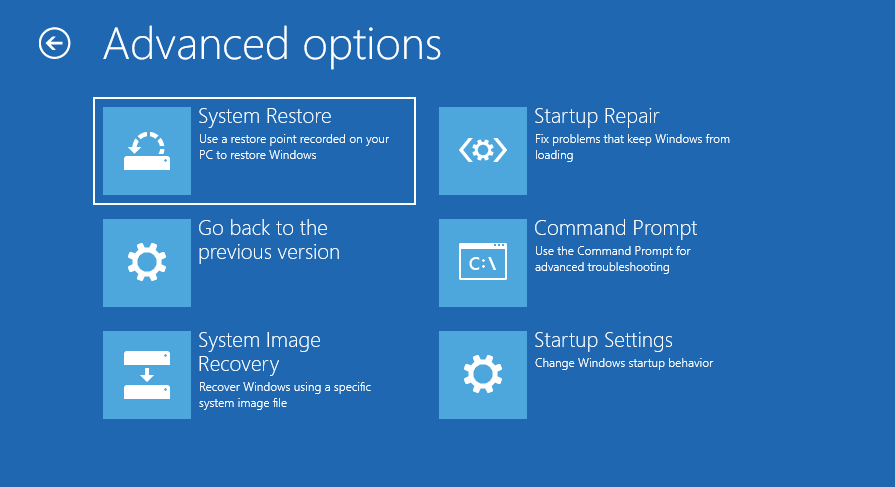

Una vez que hayas aislado el equipo (o los equipos) infectado, debes acceder a un entorno de arranque seguro y ejecutar un software antimalware. Puedes probar el entorno de recuperación de Windows en Windows 10/11, ya que no requiere nada más que reiniciar. Si eso no funciona o sospechas que hay un virus en el sector de arranque, debes recurrir a una fuente de arranque externa, como un disco óptico o una unidad flash USB de arranque.

Adquiera el hábito de tener a mano una unidad flash antimalware o un medio óptico de arranque. Si sospecha que hay un virus u otro malware, utilice el medio de arranque, incluso si su programa antimalware afirma haber eliminado el problema. Apague la PC y reiníciela desde el disco antimalware o la unidad flash (es posible que deba cambiar la configuración de CMOS para arrancar desde un medio óptico o USB).

Una vez que haya alcanzado un entorno de arranque, actualice su software antimalware y ejecute un análisis más exhaustivo. A continuación, compruebe todos los medios extraíbles que estuvieron expuestos al sistema y cualquier otra máquina que pueda haber recibido datos del sistema o que esté conectada en red a la máquina limpia. Un virus u otro programa malicioso a menudo puede permanecer inactivo durante meses antes de que alguien se dé cuenta de su presencia.

El correo electrónico sigue siendo una fuente habitual de virus y abrir mensajes infectados es una forma habitual de infectarse. Al ver un mensaje de correo electrónico en una ventana de vista previa, se abre el mensaje y su equipo queda expuesto a algunos virus. Descargue archivos únicamente de sitios que sepa que son seguros y evite los rincones menos fiables de Internet, que son los lugares más propensos a infectarse.

Remediar

Las infecciones de malware pueden causar mucho daño a un sistema, especialmente a archivos confidenciales necesarios para cargar Windows, por lo que es posible que deba reparar sistemas previamente infectados después de limpiar la unidad o las unidades. La reparación simplemente significa reparar las cosas que el virus u otro malware dañó. Esto puede significar reemplazar archivos de Registro de Windows dañados o incluso archivos de inicio.

Si no puede iniciar Windows una vez completado el análisis de malware, debe iniciar el entorno de preinstalación de Windows y utilizar el Entorno de recuperación de Windows/Opciones de recuperación del sistema.

Con el entorno de recuperación de Windows, tiene acceso a más herramientas de reparación, como Reparación de inicio, Restauración del sistema, Recuperación de imagen del sistema, Actualización y Símbolo del sistema. Ejecute la opción adecuada para la situación y su computadora debería estar reparada correctamente en poco tiempo.

Recuerde volver a habilitar Restaurar sistema y crear un nuevo punto de restauración una vez que se haya reparado el sistema.

Educar a los usuarios finales

La mejor manera de evitar tener que lidiar con malware es educar a los usuarios. Como técnico informático, es su trabajo hablar con ellos, especialmente con aquellos cuyos sistemas acaba de pasar una hora eliminando programas maliciosos, sobre cómo evitar estos programas.

Muéstreles ejemplos de correos electrónicos peligrosos que no deberían abrir, sitios web que deberían evitar y los tipos de programas que no deberían instalar ni utilizar en la red. Cualquier usuario que comprenda los riesgos de acciones cuestionables en sus computadoras generalmente hará lo correcto y se mantendrá alejado del malware.

Por último, haga que sus usuarios ejecuten programas antivirus y antispyware con regularidad. Prográmelos mientras interactúa con el usuario para saber qué sucederá.

Principales desarrolladores de programas antimalware y antivirus

Existen numerosos desarrolladores de software anti-malware y antivirus, cada uno de los cuales ofrece soluciones con diferentes características y niveles de protección. A continuación, se incluye una lista de algunos de los más destacados y reconocidos en el mercado:

NortonLifeLock (anteriormente Symantec)

Norton Antivirus: Una de las soluciones antivirus más conocidas, ofrece protección contra virus, spyware, malware y otras amenazas en línea.

McAfee

McAfee Total Protection: ofrece una gama completa de servicios de seguridad, incluidos antivirus, antimalware y protección de identidad.

Laboratorio Kaspersky

Kaspersky Internet Security: conocido por su alto nivel de detección de malware y características adicionales como protección contra ransomware y controles parentales.

Bitdefender

Bitdefender Total Security: ofrece una sólida combinación de antivirus, antimalware y funciones de seguridad adicionales como firewall y protección de la privacidad.

ESET

Antivirus ESET NOD32: Reconocido por su efectividad y bajo consumo de recursos del sistema, ofreciendo protección proactiva contra amenazas emergentes.

Avast

Avast Free Antivirus: ofrece una versión gratuita con funciones de protección básicas, así como versiones de pago con funciones adicionales.

Tecnologías AVG (parte de Avast)

AVG Antivirus: Similar a Avast, ofrece versiones gratuitas y de pago con diferentes niveles de protección.

TrendMicro

Trend Micro Maximum Security: ofrece protección contra virus, malware y amenazas en línea, además de funciones de privacidad.

Sophos

Sophos Home: Conocido por su enfoque en la protección empresarial, también ofrece soluciones para el hogar con gestión centralizada.

Malwarebytes

Malwarebytes Premium: Especializado en la eliminación de malware, ofrece una combinación de antivirus y antimalware con protección en tiempo real.

Otros desarrolladores notables

Panda Security

Panda Dome: ofrece una variedad de planes con funciones como protección en tiempo real, VPN y controles parentales.

Webroot

Webroot Secure Anywhere: conocido por su bajo impacto en el rendimiento del sistema y su rápida detección de amenazas.

F-Secure

F-Secure SAFE: Ofrece una solución de seguridad completa con funciones adicionales como banca y protección familiar.

Comodo

Comodo Internet Security: ofrece una suite de seguridad con un firewall avanzado y sandbox para ejecutar aplicaciones sospechosas en un entorno seguro.

La elección de un programa antimalware o antivirus depende de las necesidades específicas del usuario, como el nivel de protección deseado, el impacto en el rendimiento del sistema y las funciones adicionales que se valoran. Todos los fabricantes mencionados tienen reputación y experiencia en el campo de la seguridad informática, ofreciendo una amplia gama de productos que pueden adaptarse a diferentes situaciones y entornos.

¿Por qué la seguridad informática seguirá siendo esencial?

La ciberseguridad es un aspecto fundamental de la era digital debido a la creciente dependencia de la tecnología en todas las facetas de la vida. A continuación, se indican las principales razones por las que ha sido, es y seguirá siendo esencial:

Importancia histórica

Protección de datos confidenciales : históricamente, la ciberseguridad ha sido vital para proteger datos confidenciales, incluidos registros financieros, información personal y propiedad intelectual. Las primeras infracciones pusieron de relieve la necesidad de contar con medidas de seguridad sólidas para evitar el acceso no autorizado y el robo de datos.

Prevención de ataques cibernéticos tempranos : a medida que las computadoras se interconectaron, aumentó el potencial de ataques cibernéticos. Los primeros incidentes de virus y gusanos que se propagaron a través de las redes demostraron la necesidad de medidas de seguridad para prevenir interrupciones generalizadas del servicio.

Importancia actual

Aumento de las amenazas cibernéticas : el panorama digital moderno se enfrenta a una multitud de amenazas cibernéticas, entre ellas, ransomware, phishing y amenazas persistentes avanzadas. Estos ataques pueden causar importantes daños financieros y a la reputación de personas y organizaciones.

Normativa sobre privacidad de datos : La normativa actual, como el RGPD, la CCPA y otras, impone normas estrictas de protección de datos. El cumplimiento de estas leyes es esencial para evitar sanciones legales y mantener la confianza del consumidor.

Transformación digital : a medida que las empresas y los servicios se trasladan a Internet, la protección de los activos y las transacciones digitales se vuelve crucial. El comercio electrónico, la banca en línea y la atención médica digital son ejemplos en los que la seguridad es primordial para proteger la información confidencial.

Trabajo remoto y computación en la nube : el cambio hacia el trabajo remoto y la adopción de servicios en la nube han ampliado la superficie de ataque. Garantizar el acceso seguro a las redes corporativas y proteger los datos en la nube son preocupaciones clave.

Seguridad nacional : la ciberseguridad es un problema de seguridad nacional y los gobiernos invierten fuertemente en proteger la infraestructura crítica contra ataques cibernéticos que podrían interrumpir servicios esenciales y comprometer la defensa nacional.

Importancia futura

Avances tecnológicos : las tecnologías emergentes, como la Internet de las cosas (IdC), la inteligencia artificial (IA) y las redes 5G, plantean nuevos desafíos de seguridad. Será fundamental proteger estas tecnologías de la explotación.

Mayor conectividad : a medida que el mundo se vuelve más interconectado, aumenta el potencial de ataques cibernéticos. Garantizar la seguridad de los dispositivos y sistemas interconectados será esencial para evitar fallas en cadena y cortes generalizados.

Ciberataques sofisticados : los cibercriminales y los actores patrocinados por el Estado desarrollan continuamente métodos de ataque más sofisticados. Para mantenerse a la vanguardia de estas amenazas es necesario seguir invirtiendo en investigación e innovación en materia de ciberseguridad.

Impacto económico : el impacto económico de los ciberataques puede ser devastador y afectar a las empresas, las economías y los mercados mundiales. Se necesitan medidas de ciberseguridad sólidas para salvaguardar la estabilidad y el crecimiento económicos.

Confianza y fiabilidad : la economía digital del futuro depende de la confianza. Los consumidores y las empresas deben confiar en que sus datos y transacciones están protegidos. Mantener esta confianza mediante una ciberseguridad eficaz es esencial para el crecimiento continuo de los servicios digitales.

La ciberseguridad es y seguirá siendo un aspecto fundamental de la informática debido a la naturaleza cambiante de las amenazas cibernéticas, la creciente dependencia de los sistemas digitales y la necesidad de proteger la información confidencial. A medida que la tecnología avance y se integre más en la vida cotidiana, la importancia de contar con medidas de ciberseguridad sólidas no hará más que crecer, garantizando la seguridad, la privacidad y la fiabilidad de las interacciones y la infraestructura digitales.